Научная статья на тему - ЦИФРОВЫЕ ДВОЙНИКИ В БЕЗОПАСНОСТИ СОВРЕМЕННОГО ВЫСОКОТЕХНОЛОГИЧНОГО ПРЕДПРИЯТИЯ

Аннотация: Уже более трех десятилетий развивается и активно применяется концепция виртуальных двойников, включая космическую отрасль. Между тем в последнее время повсеместное, тотальное распространение цифровых технологий на предприятиях различных отраслей промышленности придало мощный импульс развитию данной технологии. Скачкообразно возрастают объемы собираемой и обрабатываемой информации, все большее внимание уделяется проблемам безопасности. Цифровые двойники становятся обыденным явлением в различных промышленных отраслях, на предприятиях и компаниях самых разных масштабов. Между тем, понимание угроз, возникающих в связи с применением этой технологии, решение вопросов информационной безопасности остается на постановочном этапе. В настоящее время отсутствуют разработанные и каким-либо образом закрепленные в нормативных документах требования к предприятиям, связанные с безопасностью виртуальных двойников. В связи с вышеизложенным, автором настоящей статьи, была предпринята попытка научного анализа и критического осмысления проблемы обеспечения безопасности цифровых двойников.

Ключевые слова: развитие предприятий, промышленное производство, цифровая экономика, технологическое развитие, цифровые двойники, обеспечение безопасности, виртуальные двойники.

DIGITAL TWINS IN THE SAFETY OF A MODERN HIGH-TECH ENTERPRISE

Abstract: For more than three decades, the concept of virtual twins has been developed and actively used, including the space industry. Meanwhile, in recent years, the widespread, total spread of digital technologies in enterprises of various industries has given a powerful impetus to the development of this technology. The volumes of collected and processed information are increasing in leaps and bounds, and more and more attention is paid to security issues. Digital twins are becoming commonplace in various industries, enterprises and companies of all sizes. Meanwhile, the understanding of the threats arising from the use of this technology, the solution of information security issues remains at the staging stage. Currently, there are no requirements for enterprises related to the security of virtual twins that have been developed and in any way enshrined in regulatory documents. In connection with the foregoing, the author of this article made an attempt at scientific analysis and critical reflection on the problem of ensuring the security of digital twins.

Keywords: enterprise development, industrial production, digital economy, technological development, digital twins, security, virtual twins.

Введение

Стремительное развитие цифровых технологий на фоне создания все более сложных промышленных технологий обусловило необходимость разработки концептуальных положений о выстраивании взаимосвязей между обществом и миром машин. Приоритетную роль в последние годы занимает развитие интернета вещей, когда физические объекты снабжены вычислительными средствами, обеспечивающими им возможность взаимодействовать как с внешним миром, так и между собой. [9, с. 112]

Особую актуальность и интенсивность в сфере цифровых технологий приобрели в последнее десятилетие концептуальные и практические разработки в области интернета вещей. Такие проекты достигли общегосударственных масштабов, когда с применением этих технологий создаются общенациональные информационные системы, позволяющие аккумулировать информацию о социальных проявлениях деятельности человека, что, после ее анализа, позволяет разрабатывать адекватные текущему состоянию общества правовые решения. Интеграция сетей позволит трансформировать отдельные процессы, происходящие в обществе и экономике, чтобы участие человека в них стало необязательным.

Основные результаты исследования

Закономерным итогом развития интернета вещей стало появление и широкое развитие так называемых цифровых близнецов, цель которых заключается в своевременном предупреждении и предотвращении проблем, которые могут возникнуть у физического объекта на протяжении его жизненного цикла. Такие технологии позволяют существенно сократить время производственного цикла, предотвратить сбои в производственных процессах, максимально оптимизировать их.

Цифровой двойник, позволяющий с максимальной точностью имитировать происходящие в физических объектах процессы, позволяет существенно сократить количество негативных или нежелательных ситуаций, поскольку способен заблаговременно их прогнозировать, внося в процесс необходимые коррективы с целью их недопущения. В контексте вышесказанного особую актуальность приобретает проблема информационной безопасности цифровых образов и профилей промышленных объектов и технологических процессов, внутренних аспектов деятельности компаний и отдельных граждан. [4, с. 99]

Цифровые близнецы в первую очередь сыграли значимую роль в сфере промышленного производства: они стали эффективным инструментом для оптимизации производственного процесса: на этапе создания продукта, определения его функциональных возможностей и качественного уровня, предупреждения вероятностных сбоев в работе систем и т. д.

Можно ли переоценить эффект от возможности создания виртуальной копии, например, самолета с проведением его испытаний, которые позволяют выявить недоработки или проблемные позиции, внести в проект необходимые изменения. [11, с. 64]

Еще одной важной стороной использования цифровых двойников является аспекты безопасности людей, например, при виртуальных испытаниях промышленного оборудования, имеющего потенциальную опасность для здоровья и жизни сотрудников. Прогнозирование возможных неполадок и повреждений создаваемого или уже эксплуатируемого изделия имеет огромный экономический эффект, существенно увеличивает производительность самого оборудования, предприятий и систем, сигнализирует о необходимом обслуживании объектов до того, как негативные изменения в их функционировании приведут к значительному ущербу.

Между тем, при всех несомненных преимуществах применения технологии цифровых близнецов она имеет свои недостатки.

Безусловно, цифровым объектом являются совокупность данных, поступающих в соответствии с различными протоколами от тех или иных устройств или иных материальных объектов. Помимо этого, передача определенной части этой информации осуществляется в зашифрованном виде. Поэтому вопросы, связанные с ее сбором, обработкой и хранением, требуют особого внимания. [12, с. 41]

Для надежной работы этой системы требуется наличие мощной сетевой инфраструктуры, обеспечивающей бесперебойную передачу данных в условиях обеспечения максимальной синхронизации между физическим объектом и его виртуальным образом. Технология интернета вещей гораздо шире, нежели создание цифрового образа физического объекта и сохранение этой информации. Эти данные должны быть объединены в единую модель, которая обеспечивает ее взаимодействие с внешними по отношению к ней объектами.

Одним из многочисленных примеров так интегрированных моделей является система по сбору геодезической информации, существенно повышающая эффективность работы в сфере добычи углеводородного сырья.

Неотъемлемым компонентом процесса разработки и использования близнецов является имеющая многоуровневый характер матрица целевых параметров изделия, а также производственных, технологических, финансовых и иных ресурсных ограничений. [5, с. 227]

В настоящее время становится очевидным, что явление цифрового двойника все в большей степени вносит изменения в сложившиеся общественные отношения, которые определяют сущность государства и общества.

Таким образом, нарастающие тенденции в этой сфере в скором времени приведут к тому, что явление цифрового двойника будет рассматриваться не только как некий объект виртуального мира, математическую модель, но и в роли объекта общественных отношений, что повлечет за собой необходимость формирования фундаментально новых подходов к проблеме правового регулирования в этой области деятельности. Не исключено, что в процессе решения проблемы, связанной со структурой и содержанием правового статуса и правовых отношений, возникающих в новой правовой среде, возникнет необходимость кардинально пересмотреть подходы к принципам правового регулирования, сущностью его субъектов в целом, признать виртуальных близнецов субъектами новых правоотношений. [6, с. 583]

Так как функционирование виртуального двойника предполагает работу с «живой» информацией, которая передается по технологическим сетям, то приоритетной целью при их внедрении являются обеспечение безопасности не только и не столько его самого, но и объекта моделирования. Исключительную актуальность приобретают вопросы безопасности технологических и технических операций и решений при разработке и внедрении цифрового двойника физического объекта.

Для таких решений необходимо, чтобы система имела врожденный иммунитет к кибер-угрозам. Для обеспечения такого качества необходимо, чтобы ее архитектура включала в себя изолированные компоненты, взаимодействие между которыми было бы организовано таким образом, чтобы злоумышленник не смог успешно атаковать те из них, поражение которых угрожает безопасности системы в целом, даже в случае локальных «успехов» атаки. [8, с. 58]

Например, необходимо, чтобы шлюз, через который информация из сети автоматической системы управления (АСУ) поступала в систему, был в состоянии надежно изолировать корпоративное пространство от промышленного с тем, чтобы средства АСУ были недоступными для атаки.

Поэтому этот шлюз должен иметь все признаки кибериммуности. Другими словами, если какой-либо из элементов системы, связанный с внешней сетью, был скомпрометирован, то атакующая сторона не сможет войти в защищенную сеть, участвующую в управлении технологическими процессами.

Для того, чтобы обеспечить безопасность виртуального близнеца, могут быть необходимы дополнительные, кроме шлюза, защитные инструменты. Например, сам двойник может содержаться в отдельном сегменте сети, которая никак не связана с корпоративной сетью. Помимо этого, могут быть использоваться классические антивирусы или специальные инструменты, например, защита виртуальной среды и т.д. Выбор оптимального решения обусловлен особенностями конкретного проекта. [1, с. 25]

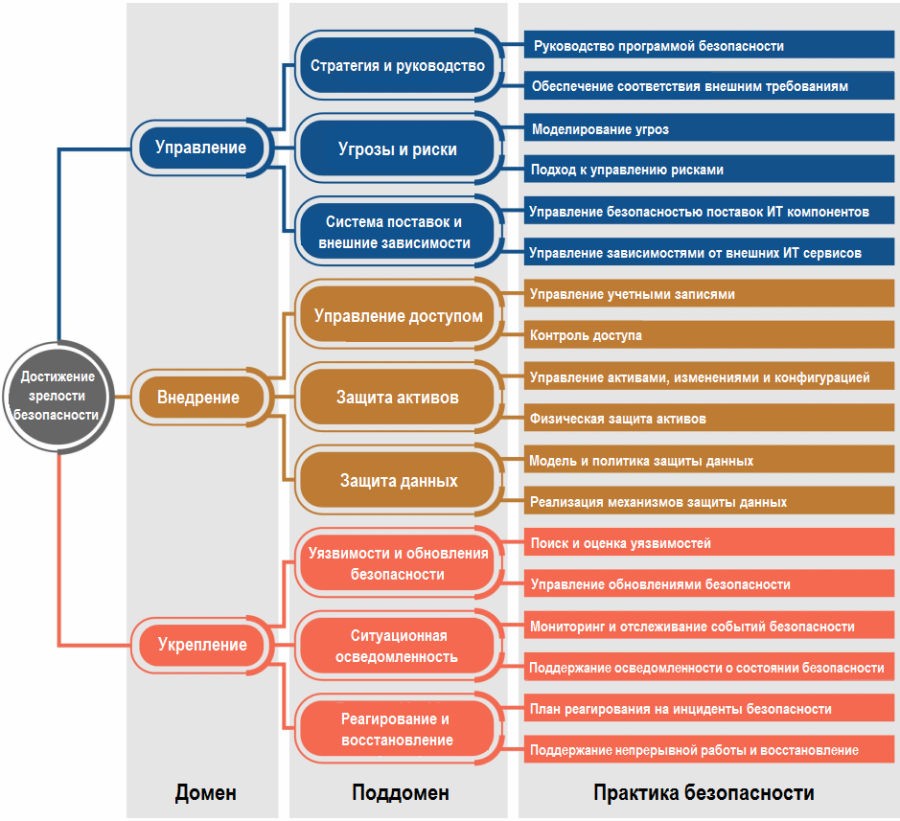

Так называемая модель зрелости интернета вещей лежит в основе создания профиля зрелости безопасности, являющегося средством, определяющим требования к кибер- и информационной безопасности. Профиль безопасности позволяет также выявить уровень безопасности в каждом конкретном случае.

Остановимся подробнее на моделях зрелости.

Использование такого инструмента, как модель зрелости кибербезопасности интернета вещей, позволяет правильно определить приоритетные направления в процессе планирования и реализации системы кибербезопасности, оценить эффективность и качественный уровень принятых мер в рамках этого процесса.

Модель зрелости кибербезопасности loT призвана обеспечить возможность выбирать защитные инструменты, позволяющие обеспечить безопасность организации с учетом ее бизнес-потребностей. Эта модель может применяться к отдельным компонентам интернета вещей, устройствам различного уровня сложности, и к самой инфраструктуре.

В рамках терминологии моделей зрелости цифровых двойников и интернета вещей речь идет о практиках так называемого домена «Усиление безопасности». Применение этих практик на российских промышленных предприятиях потребует различных расходов с учетом того, какова категория конкретного предприятия. Внедрение новых моделей безопасности может осуществляться в достаточно длительные сроки, прежде всего, если прежняя модель функционировала на основе морально и физически устаревшего оборудования и программного обеспечения. Кроме того, этот процесс может осложняться процедурой передачи ответственности и разделения полномочий между специалистами АСУ и специалистами по информационной и кибербезопасности, что может продолжаться неопределенное время. [10, с. 173]

Уровень зрелости виртуального близнеца должен соответствовать особенностям деятельности, целям и физическим ограничениям предприятия. Следует отметить, что далеко не всегда экономически целесообразно создавать цифровой двойник всего предприятия, например в добывающей отрасли.

Некоторые системы или установки могут иметь низкий уровень зрелости, или некоторые из них проще и дешевле контролировать физически, или они не играют критической роли в деятельности предприятия. Представляются, что в некоторых случаях при проектировании виртуальных двойников следует выборочно подходить к выбору функций, другими словами, выбирать достаточные и необходимые из них.

Такой же подход является уместным при определение уровня кибер- и инфобезопасности. Сначала следует определить, какой уровень безопасности считать достаточным. Для каждого объекта он может быть разным и быть обусловленным широким спектром факторов. Здесь следует тщательно взвесить многие из них, например, не приводят ли меры по достижению безопасности к сокращению производительности предприятия или объекта, являются ли затраты на обеспечение кибербезопасности оправданными, есть ли возможность достичь сравнимого эффекта менее затратными методами.

С помощью модели зрелости мы имеем возможность ставить наиболее адекватные задачи безопасности применительно к интернету вещей, другими словами, определять «достаточность» уровня безопасности, и на основе этого осуществлять планирование и оценку предстоящих работ с максимальной детализацией. [2, с. 39]

Профиль зрелости позволяет определить показатели зрелости, характерные для виртуальных двойников. Так, в рамках практики «управление обновлениями» на минимальном уровне не предусмотрена необходимость учитывать то, как соотносятся между собой оборудование и обновление безопасности в модели двойника физического объекта. Второй и третий уровни зрелости уже предусматривают учет такого соотношения. Самая высокая степень зрелости, четвертая, предполагает необходимость координации и согласования обновлений системы безопасности между физическим объектом и его цифровым близнецом. Другими словами, уже для предприятий, относящегося ко второму уровню зрелости и выше, укрепление кибер- и инфобезопасности посредством виртуальных двойников становится актуальным.

Таким образом, инструмент профиля кибербезопасности интернета вещей приминительно к цифровым двойникам может быть использован при разработке систем MES. Следует при этом учитывать, что различные типы предприятий и производств могут существенно отличаться требованиями, которые предъявляются к зрелости тех или иных процессов. [7, с. 146]

Также не стоит сбрасывать со счетов возможность контроля за технологическими процессами со стороны других стран, поскольку виртуальные двойники создаются и функционируют на основе зарубежных технологических разработок, а операторы отечественной компании осуществляют управление технологическими процессами и оборудованием по сути дела при их посредничестве. Особенности обеспечения кибербезопасности с использованием технологии виртуального близнеца связаны с тем, что этот процесс предполагает решения отдельных вопросов технологического характера, относящихся к имитационному моделированию, которое требует поиска логики происходящих в модели процессов, отражающих состояние реального объекта.

На данном уровне имеется опасность нарушить эту логику, построить модель, в которую заложен этот дефект, исказить какие-либо параметры с целью продемонстрировать более высокие показатели и т. д.

Еще одно сложность заключается в том, что решения, которые принимаются алгоритмами, не всегда можно описать понятными для человека терминами. Следует сконцентрировать внимание на алгоритмах, являющихся ключевыми для принятия решений, и контролировать ход их выполнения.

При использовании технологии цифровых близнецов необходимо определиться с разумным балансом между проявлениями проблемы и поиском оптимального решения.

Активное распространение технологии виртуальных двойников обусловило актуальность проблемы о содержательной составляющей и природе общественных отношений, формирующихся на границе между реальным физическим объектом и его цифровым образом, который создается с помощью информации от технологических датчиков, данных о контексте и данных о протекании бизнес-процессов. Возникают требующие решения острые вопросы, касающиеся правового регулирования этой области деятельности, роли виртуальных моделей, ответственности, обязанностей и прав в этой сфере.

Необходимость поиска новых концептуальных решений в сфере правового регулирования деятельности, связанной с использованием виртуальных моделей назрела уже в настоящее время. [3, с. 72]

Совершенствование цифровых технологий актуализировало вопросы безопасности сетецентрических технологий, поскольку вредоносное влияние на их пользователей может представлять серьезную угрозу для государства, общества и отдельных граждан. В России приняты ряд документов стратегического характера, посвященных вопросам регулирования процессов, связанных с «умными» сервисами и системами.

Между тем, для того, чтобы создать полноценно функционирующую, отвечающую уровню современных требований модель государственного регулирования в этой сфере, необходимо найти новые подходы к комплексному решению проблем технологического, технического и правового характера, среди которых: отсутствие адекватного инструментария для разработки соответствующих приложений; ограничение и проблемы, препятствующие созданию систем обработки информации, обусловленные особенностями имеющихся в настоящее время технических решений; неразработанность методологий и стандартов процессов моделирования, являющихся ключевым инструментом создания распределенных систем; обеспечение цифровой безопасности; неразработанность правовых аспектов регулирования новых общественных отношений.

Заключение

На современном этапе развития экономики, промышленного производства и технологий невозможно поддерживать необходимый уровень конкурентоспособности без использования IT-технологий, повсеместной цифровизации промышленных и бизнес-процессов, что, в свою очередь остро ставит вопросы обеспечения кибербезопасности.

Цифровые двойники являются одним из примеров таких технологий, позволяющих достичь весомых конкурентных преимуществ. Интеграция в автоматические системы управления современных технологий инфобезопасности позволяет существенно снизить риски вредоносного влияния на производственные и бизнес-процессы производственных предприятий в различных отраслях промышленности.

Применение методологии Security Maturity Model (SMM) позволяет упростить и оптимизировать процесс выбора достаточных и необходимых средств и мер защиты.

Создание и распространение технологии цифровых двойников, удовлетворяющих всем требованиям безопасности, открыла перед разработчиком новые горизонты в решении не только задач в сфере управления производственными процессами, но также и проблем кибербезопасности, включая выявление и нейтрализацию уязвимости различных элементов системы управления производством, что делает эту технологию еще более значимой в сфере промышленного производства.

Список литературы

1. Грищенко, Л. Л. К вопросу обеспечения безопасности бизнеса с использованием цифровых двойников городов / Л. Л. Грищенко, В. М. Щукин, И. А. Синодов // Безопасность бизнеса. – 2021. – № 3. – С. 22-28.

2. Грищенко, Л. Л. Применение технологий «цифрового двойника» города для обеспечения безопасности его жителей / Л. Л. Грищенко, Ю. Л. Корабельникова // Baikal Research Journal. – 2022. – Т. 13, № 4. – С. 34-45.

3. Гусев, А. В. Применение цифровых двойников для решения задач экологической безопасности / А. В. Гусев // Столыпинский вестник. – 2022. – Т. 4, № 6. – С. 67-75.

4. Кузнецова, Н. М. Построение цифрового двойника основных автоматизированных систем промышленного предприятия с целью определения уровня информационной безопасности / Н. М. Кузнецова, Т. В. Карлова, А. Ю. Бекмешов // Эргодизайн. – 2021. – № 2(12). – С. 97-102.

5. Кузнецова, Н. М. Применение технологии цифровых двойников для моделирования уровня информационной безопасности промышленного предприятия / Н. М. Кузнецова, Т. В. Карлова // Москва: Общество с ограниченной ответственностью Издательство «Янус-К», 2021. – С. 224-229.

6. Лазорин, Д. С. О подходах к обеспечению информационной безопасности цифровых двойников / Д. С. Лазорин // Проблемы разработки месторождений углеводородных и рудных полезных ископаемых. – 2022. – Т. 1. – С. 578-585.

7. Минаева, И. А. Перспективы использования цифровых двойников в целях обеспечения промышленной безопасности нефтеперерабатывающих предприятий / И. А. Минаева, З. А. Казакова // Москва: Издательский центр РГУ нефти и газа (НИУ) имени И.М. Губкина, 2020. – С. 142-149.

8. Петрищева, К. Г. Разработка цифрового двойника городской инфраструктуры как инструмента обеспечения информационной безопасности / К. Г. Петрищева // Российская наука и образование сегодня: проблемы и перспективы. – 2022. – № 1(43). – С. 53-63.

9. Попов, А. М. Проблема управления информационной безопасностью при создании цифрового двойника дисциплины / А. М. Попов, В. В. Золотарев, Е. Ю. Кунц // Прикаспийский журнал: управление и высокие технологии. – 2022. – № 2(58). – С. 109-118.

10. Татаров, Д. А. Метод тестирования безопасности мультиагентных систем с использованием концепции цифровых двойников / Д. А. Татаров, А. А. Менщиков, А. М. Лихтенберг // Научно-технический вестник Поволжья. – 2022. – № 6. – С. 172-174.

11. Тельнов, Ю. Ф. Цифровые двойники и цифровая трансформация предприятий / Ю. Ф. Тельнов // Москва: Российский экономический университет имени Г.В. Плеханова, 2020. – С. 63-65.

12. Шубинский, И. Б. О функциональной безопасности сложной технической системы управления с цифровыми двойниками / И. Б. Шубинский, Х. Шебе, Е. Н. Розенберг // Надежность. – 2021. – Т. 21, № 1. – С. 38-44.

References

1. Grishchenko, L. L. On the issue of ensuring business security using digital twins of cities / L. L. Grishchenko, V. M. Shchukin, I. A. Sinodov // Business security. - 2021. - No. 3. - P. 22-28.

2. Grishchenko, L. L. The use of technologies of the "digital twin" of the city to ensure the safety of its inhabitants / L. L. Grishchenko, Yu. L. Korabelnikova // Baikal Research Journal. - 2022. - T. 13, No. 4. - P. 34-45.

3. Gusev, A. V. The use of digital twins for solving problems of environmental safety / A. V. Gusev // Stolypinskiy Vestnik. - 2022. - V. 4, No. 6. - P. 67-75.

4. Kuznetsova, N. M., Karlova, T. V., Bekmeshov, A. Yu., Building a digital twin of the main automated systems of an industrial enterprise in order to determine the level of information security, Ergodesign. - 2021. - No. 2(12). - P. 97-102.

5. Kuznetsova, N. M. Application of digital twin technology for modeling the level of information security of an industrial enterprise / N. M. Kuznetsova, T. V. Karlova // Moscow: Janus-K Publishing House Limited Liability Company, 2021. - P. 224-229.

6. Lazorin, D. S. On approaches to ensuring the information security of digital twins / D. S. Lazorin // Problems of development of deposits of hydrocarbons and ore minerals. - 2022. - T. 1. - P. 578-585.

7. Minaeva, I. A. Prospects for the use of digital twins to ensure the industrial safety of oil refineries / I. A. Minaeva, Z. A. Kazakova // Moscow: Publishing Center of the Russian State University of Oil and Gas (NRU) named after I.M. Gubkina, 2020. - P. 142-149.

8. Petrishcheva, K. G. Development of a digital twin of urban infrastructure as a tool for ensuring information security / K. G. Petrishcheva // Russian science and education today: problems and prospects. - 2022. - No. 1 (43). - P. 53-63.

9. Popov, A. M., Zolotarev V. V., Kunz E. Yu. The problem of information security management in creating a digital twin of discipline // Caspian Journal: Management and High Technologies. - 2022. - No. 2 (58). - P. 109-118.

10. Tatarov, D. A., Menshchikov, A. A., Likhtenberg, A. M. Security testing method for multi-agent systems using the concept of digital twins // Scientific and technical bulletin of the Volga region. - 2022. - No. 6. - P. 172-174.

11. Telnov, Yu. F. Digital twins and digital transformation of enterprises / Yu. F. Telnov // Moscow: Russian University of Economics named after G.V. Plekhanov, 2020. - P. 63-65.

12. Shubinsky, I. B. On the functional safety of a complex technical control system with digital twins / I. B. Shubinsky, H. Shebe, E. N. Rozenberg // Reliability. - 2021. - V. 21, No. 1. - P. 38-44.

Наши контакты

|

|

|

|

|

Позвонить менеджеру по номеру: +7 (987) 772-22-22 |

WatsApp Telegram Viber по номеру: +7 (987) 772-22-22 |

Написать письмо нашему менеджеру на адрес: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript. |

Оформить заявку, перейдя в следующий раздел сделать заявку |